Lazarus Group wäscht 400 ETH über Tornado Cash, platziert neue Malware

Das mit Nordkorea verbundene Hackerkollektiv Lazarus Group hat nach einer Reihe von hochkarätigen Hacks Krypto-Vermögenswerte mit Hilfe von sogenannten Mixern verschoben.

Am 13. März warnte das Blockchain-Sicherheitsunternehmen CertiK seine X-Follower entsprechend, dass es eine Einzahlung von 400 ETH im Wert von rund 750.000 US-Dollar beim Mischdienst Tornado Cash entdeckt hatte.

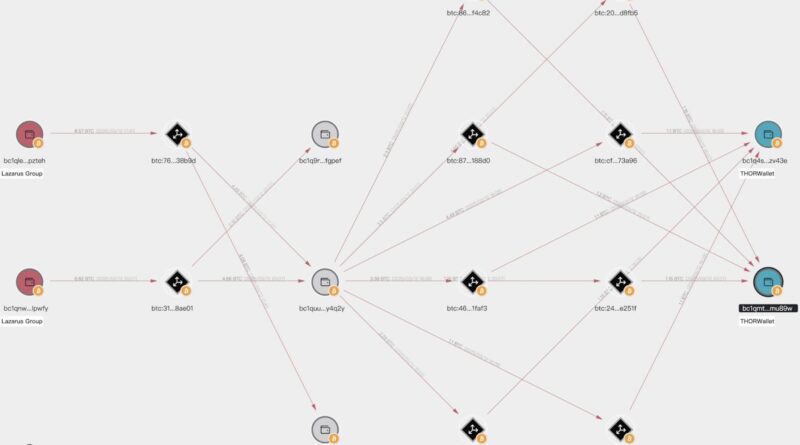

„Das Geld geht auf die Aktivitäten der Lazarus-Gruppe im Bitcoin-Netzwerk zurück“, hieß es.

Die nordkoreanische Hackergruppe war unter anderem für den massiven Hack der Bybit-Börse verantwortlich, der am 21. Februar zum Diebstahl von Kryptowährungen im Wert von 1,4 Milliarden US-Dollar führte.

Sie wurde auch mit dem 29 Millionen US-Dollar schweren Hack der Phemex-Börse im Januar in Verbindung gebracht und wäscht seither auch aus diesem Angriff Vermögenswerte.

Krypto-Bewegungen der Lazarus Group. Quelle: Certik

Lazarus has also been linked to some of the most notorious crypto hacking incidents, including the $600 million Ronin network hack in 2022.

Lazarus wurde zudem mit einigen der berüchtigtsten Krypto-Hacking-Vorfälle in Verbindung gebracht, darunter der 600-Millionen US-Dollar schwere Hack des Ronin-Netzwerks im Jahr 2022.

Neue Malware von Lazarus

Nordkoreanische Hacker haben im Jahr 2024 bei 47 Vorfällen Krypto-Vermögenswerte im Wert von über 1,3 Milliarden US-Dollar gestohlen, was mehr als einer Verdopplung der Diebstähle im Jahr 2023 entspricht, so die Daten von Chainalysis.

Nach Angaben von Forschern des Cybersicherheitsunternehmens Socket hat die Lazarus Group sechs neue Malware-Packete in Umlauf gebracht, um in Entwicklerumgebungen einzudringen, Anmeldeinformationen zu stehlen, Kryptowährungsdaten zu extrahieren und Hintertüren zu installieren.

Es zielt in diesem Zusammenhang auch auf das Node Package Manager (NPM) Ökosystem ab, das eine große Sammlung von JavaScript-Paketen und -Bibliotheken darstellt.

Forscher entdeckten Malware namens „BeaverTail“, die in Pakete eingebettet ist, die legitime Bibliotheken imitieren und dabei Typosquatting-Taktiken oder Methoden zur Täuschung von Entwicklern verwenden.

„In diesen Paketen verwendet Lazarus Namen, die legitimen und weithin vertrauenswürdigen Bibliotheken sehr ähnlich sind“, erklärten die Experten.

Die Malware zielt auch auf Krypto-Wallets ab, insbesondere Solana- und Exodus-Wallets, heißt es weiter.

Bösartiger Programmiercode aus den Angriffen auf Solana-Wallets. Quelle: Socket

Der Angriff zielt auf Dateien in den Browsern Google Chrome, Brave und Firefox sowie auf Keychain-Daten unter macOS ab, und nimmt dabei insbesondere Entwickler ins Visier, die die bösartigen Pakete unwissentlich installieren könnten.

Die Forscher merkten an, dass es schwierig sei, diesen Angriff eindeutig Lazarus zuzuordnen, aber „die Taktiken, Techniken und Verfahren, die bei diesem Angriff beobachtet wurden, stimmen eng mit den bekannten Operationen von Lazarus überein“.